Инфраструктура открытых ключей может быть использована для различных целей. Начиная от авторизации пользователя и заканчивая всем чем угодно что может связываться друг с другом. В данной статье описано каким образом установить службу сертификатов на windows server 2012, создать шаблон сертификата для клиент-серверной аутентификации и опубликовать его для дальнейшего развертывания в доменной сети.

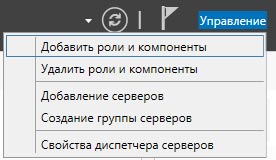

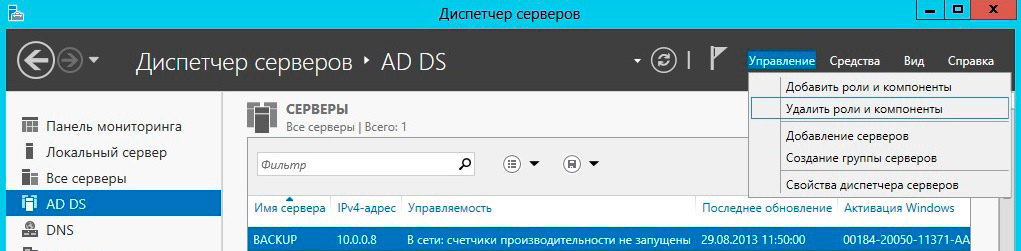

Предполагается что уже существует домен под управлением windows server 2012. Установку службы сертификации, как и большинство других служб рекомендуется производить не на контроллере домена. Итак, как и любая другая служба, служба сертификации устанавливается либо через powershell, либо через Диспетчер серверов. После полного сбора информации в меню Управления «Добавить роли и компоненты.

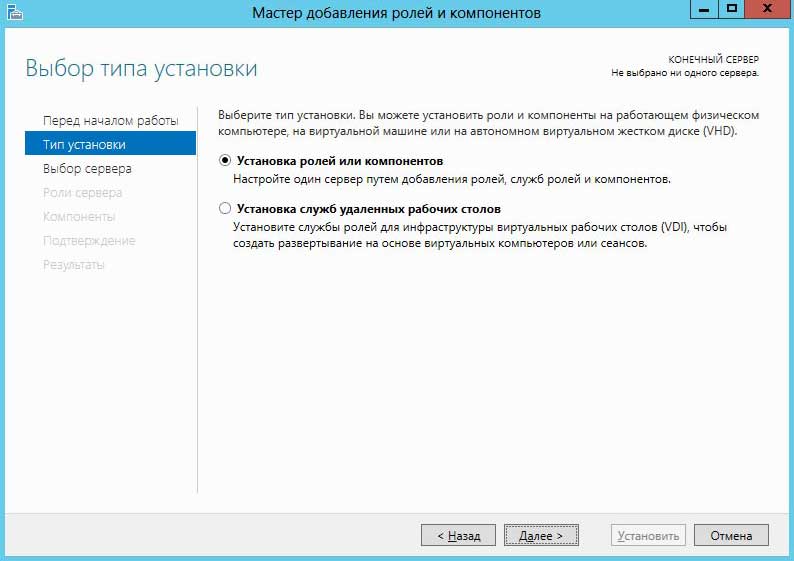

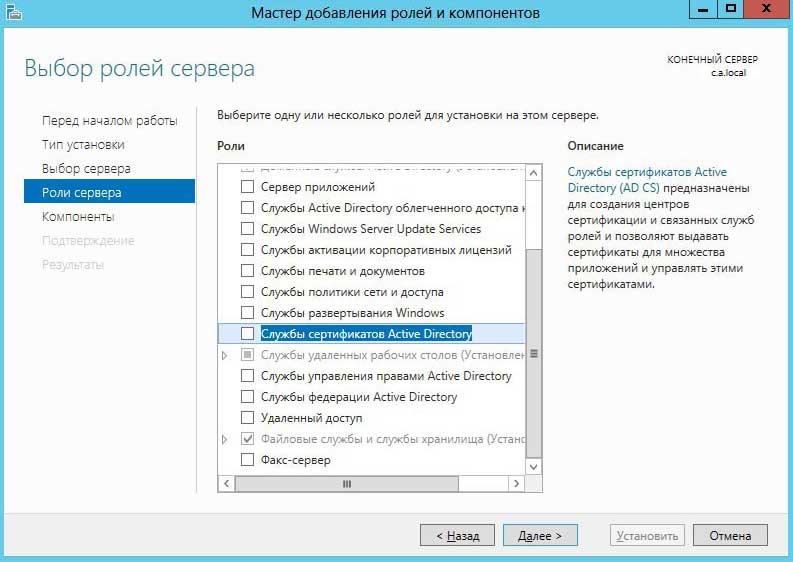

После чего появится мастер добавления ролей и компонентов. Служба сертификатов — роль.

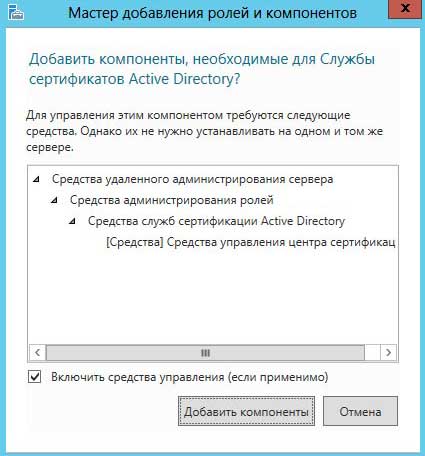

Для управления службой сертификатов AD предлагается установить средства управления. Если сервер будет управляться с другого сервера, то этот компонент устанавливать не нужно.

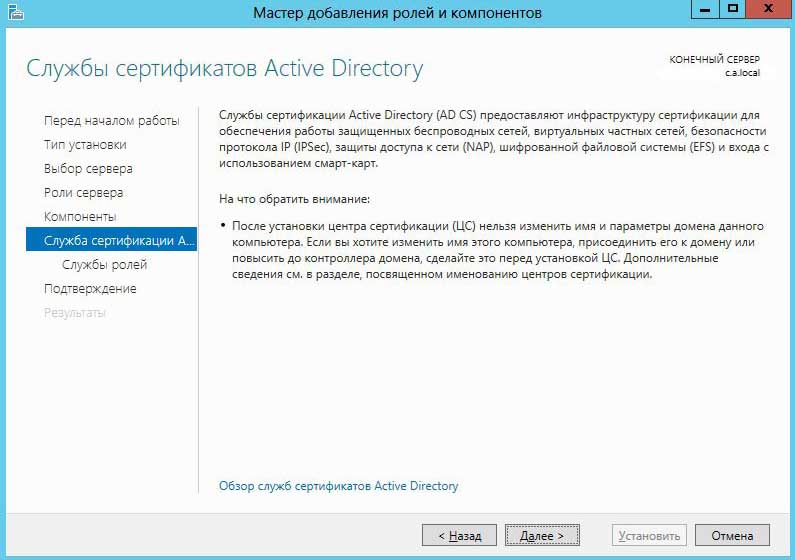

Далее важный момент — после установки службы сертификации нельзя изменять имя сервера. На самом деле можно, но тогда придется изменять множество параметров на новое имя вручную. Так что рекомендуется заранее выбрать имя, в крайнем случае — удалить эту роль, переименовать сервер и установить роль заново.

Далее важный момент — после установки службы сертификации нельзя изменять имя сервера. На самом деле можно, но тогда придется изменять множество параметров на новое имя вручную. Так что рекомендуется заранее выбрать имя, в крайнем случае — удалить эту роль, переименовать сервер и установить роль заново.

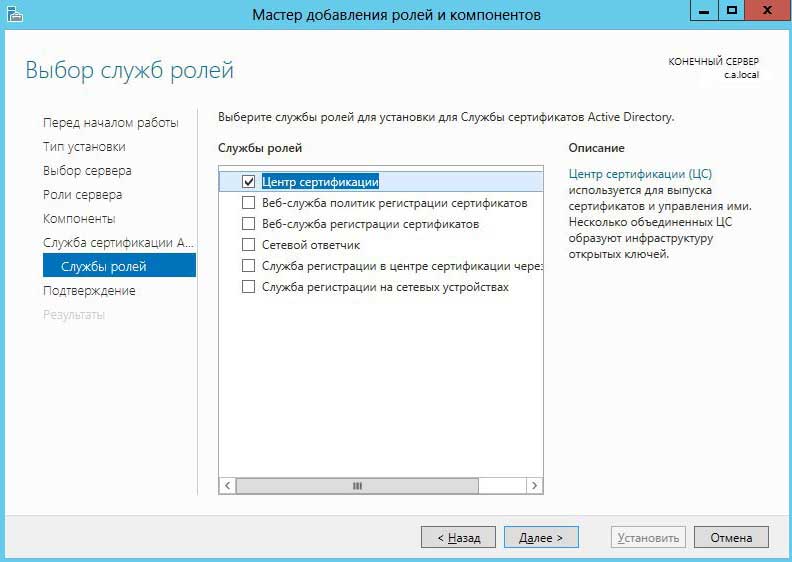

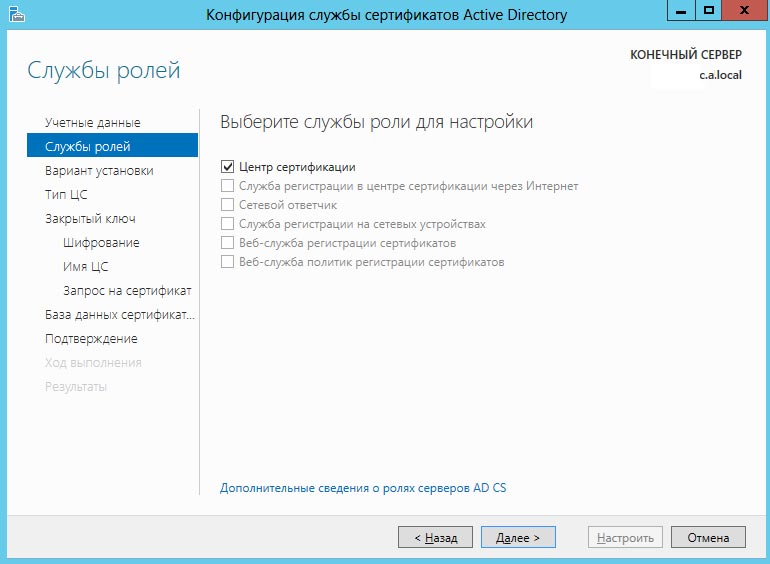

В базовой инфраструктуре требуется только служба Центр сертификации.

В базовой инфраструктуре требуется только служба Центр сертификации.

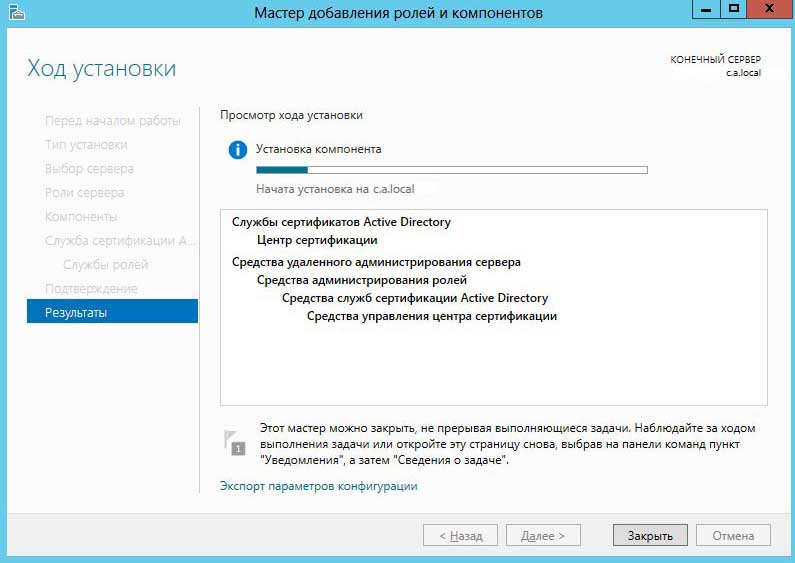

После выбора устанавливаемых служб происходит установка.

После выбора устанавливаемых служб происходит установка.

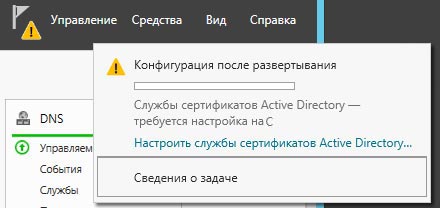

После завершения установки, возможно, потребуется перезагрузка. А так же следует произвести настройку службы сертификатов.

После завершения установки, возможно, потребуется перезагрузка. А так же следует произвести настройку службы сертификатов.

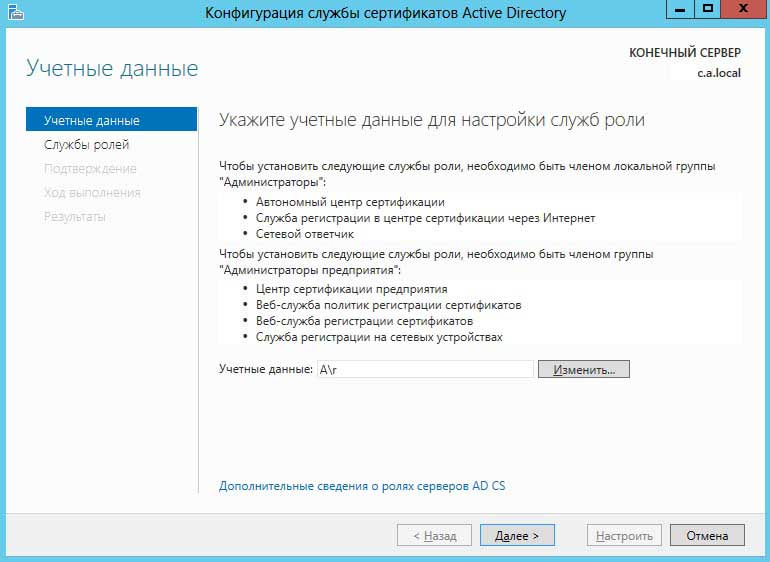

Настройка служб требует наличие прав администратора, крайне желательно чтобы администратор был полным.

Далее предлагается настроить каждую службу по отдельности, в базовой версии единственную.

Далее предлагается настроить каждую службу по отдельности, в базовой версии единственную.

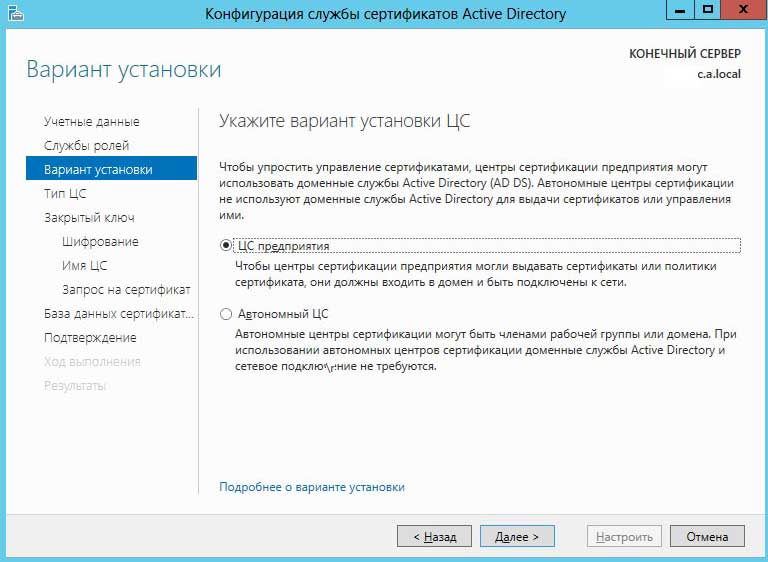

Для полноценной работы с групповыми политиками и другими, полезными в хозяйстве, компонентами windows server 2012, следует выбрать вариант установки — Центр Сертификации.

Для полноценной работы с групповыми политиками и другими, полезными в хозяйстве, компонентами windows server 2012, следует выбрать вариант установки — Центр Сертификации.

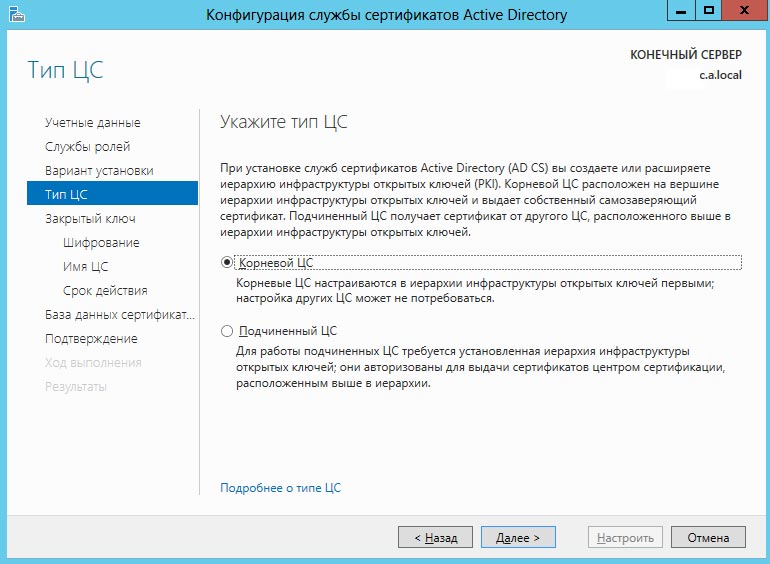

Если устанавливается первый Центр Сертификации — следует производить Корневой ЦС, если ЦС уже есть в существующем домене — Подчиненный.

Если устанавливается первый Центр Сертификации — следует производить Корневой ЦС, если ЦС уже есть в существующем домене — Подчиненный.

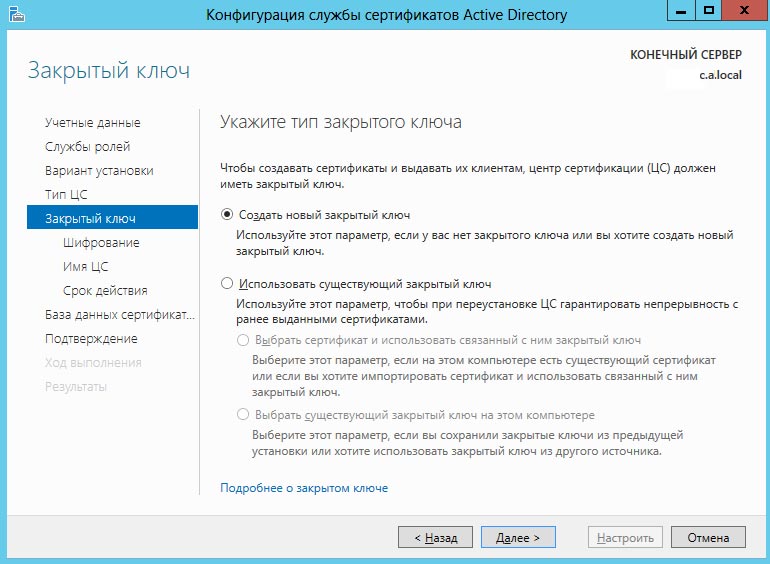

В новом Корневом ЦС нужно создать новый закрытый ключ.

В новом Корневом ЦС нужно создать новый закрытый ключ.

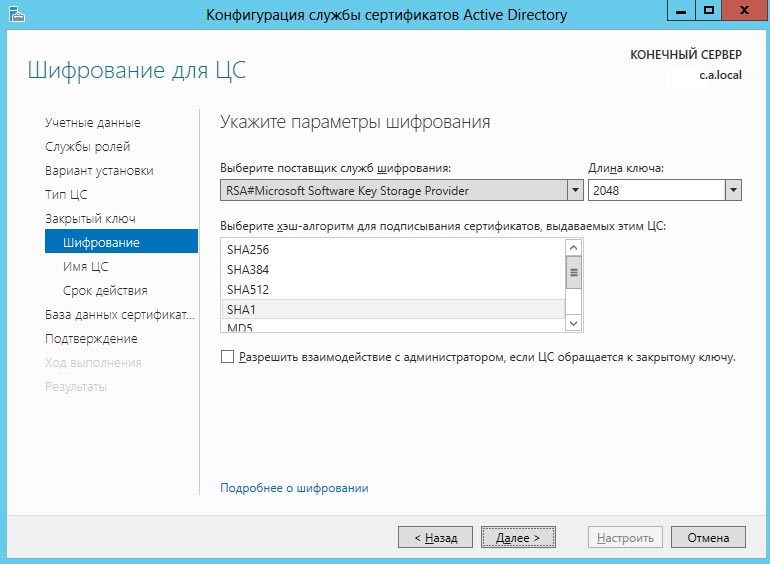

Параметры шифрования можно выбрать на свой вкус, но не стоит забывать о совместимости создаваемого ключа с различными устройствами и операционными системами.

Параметры шифрования можно выбрать на свой вкус, но не стоит забывать о совместимости создаваемого ключа с различными устройствами и операционными системами.

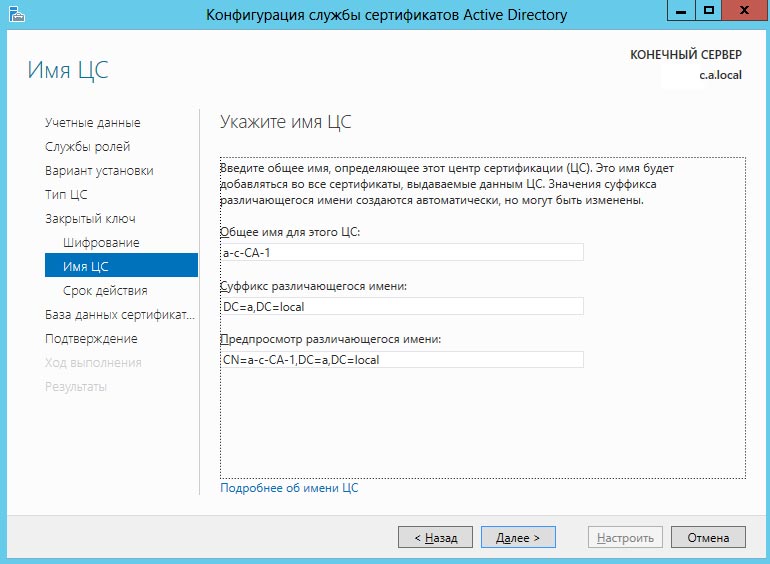

Далее общие настройки из конфигурации домена.

Далее общие настройки из конфигурации домена.

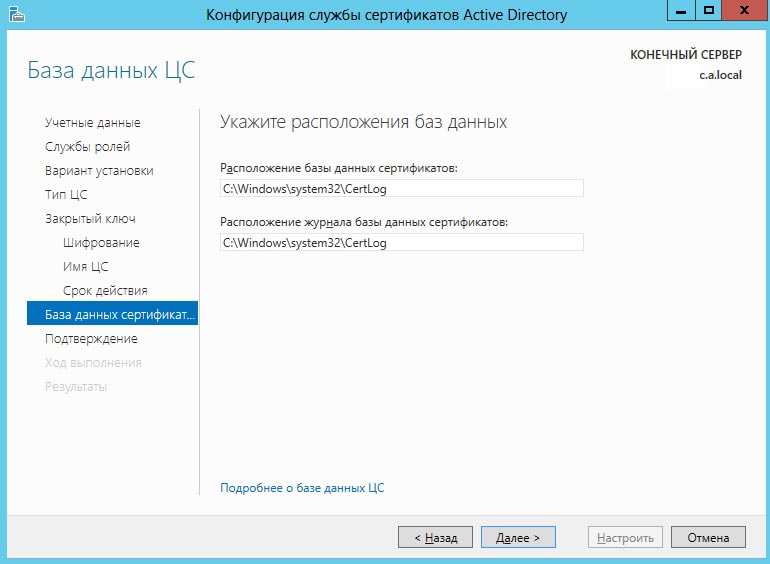

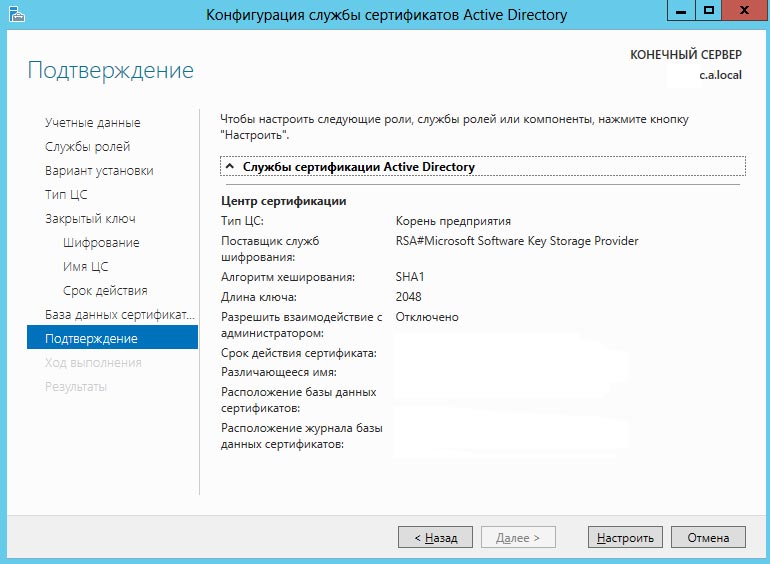

Перед завершением настройки показан список всех изменений применяемых к роли ЦС.

Перед завершением настройки показан список всех изменений применяемых к роли ЦС.

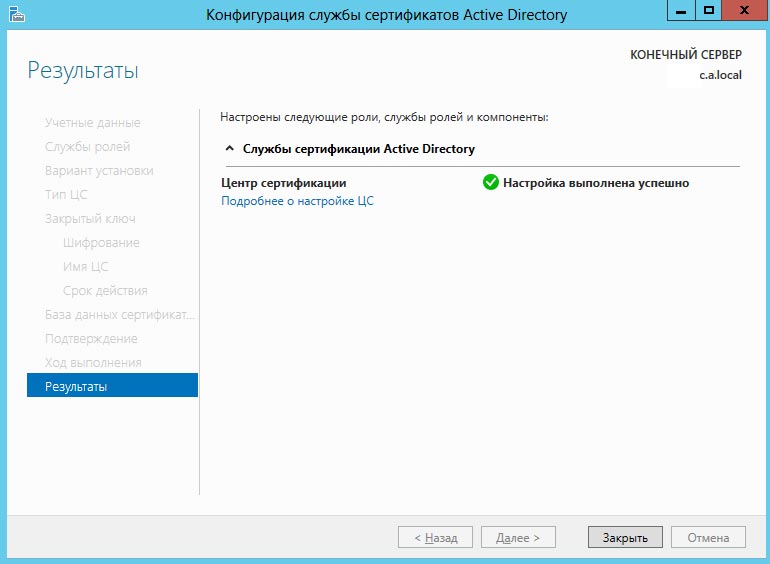

Выполняется настройка и результат настройки.

Выполняется настройка и результат настройки.

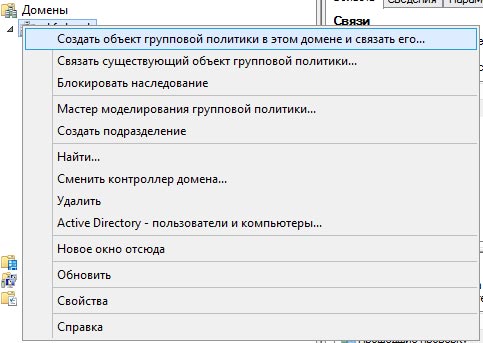

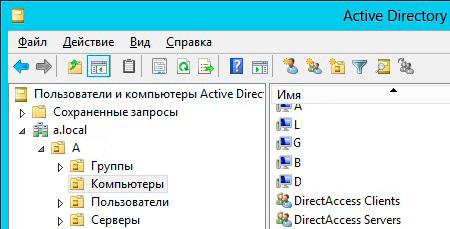

После установки и начальной настройки службы сертификации на контроллере домена в групповых политиках нужно создать объект и связать его с элементами на которых будет применена политика. Например подразделением в котором располагаются компьютеры на которых нужно настроить клиент-серверную аутентификацию.

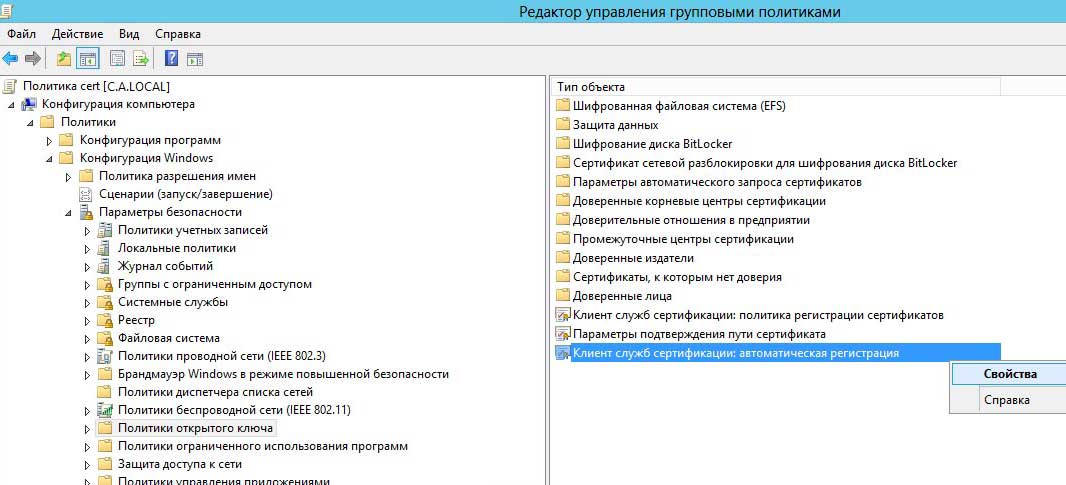

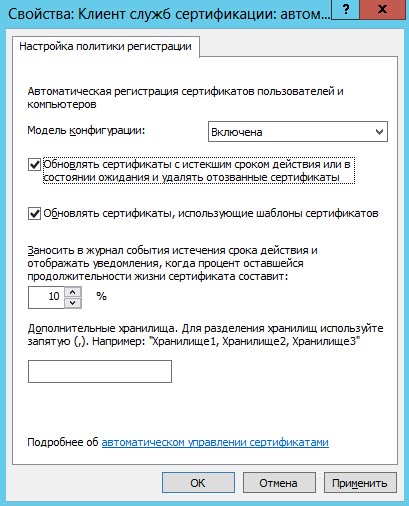

В групповых политиках Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политики открытого ключа — Клиент служб сертификации: автоматическая регистрация.

Модель конфигурации — включена, флаг «Обновлять сертификаты с истекшим сроком действия или в состоянии ожидания и удалять отозванные сертификаты» — вкл. Делается так для того чтобы позднее не перевыпускать сертификаты вручную.

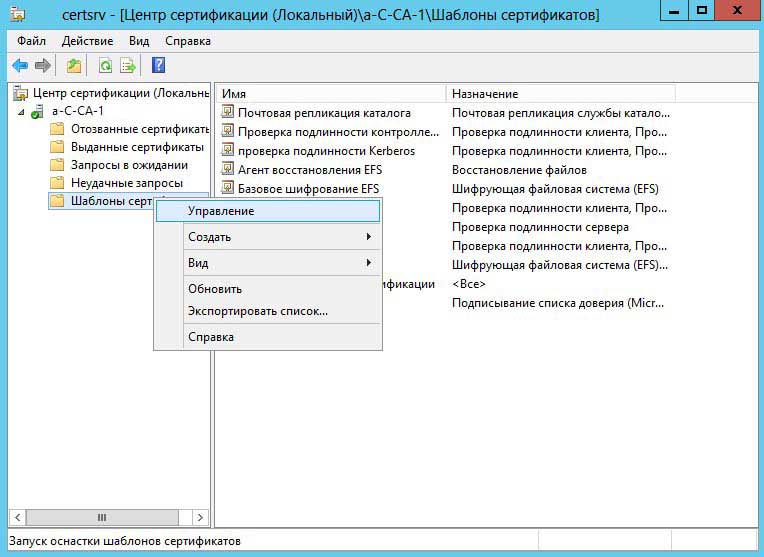

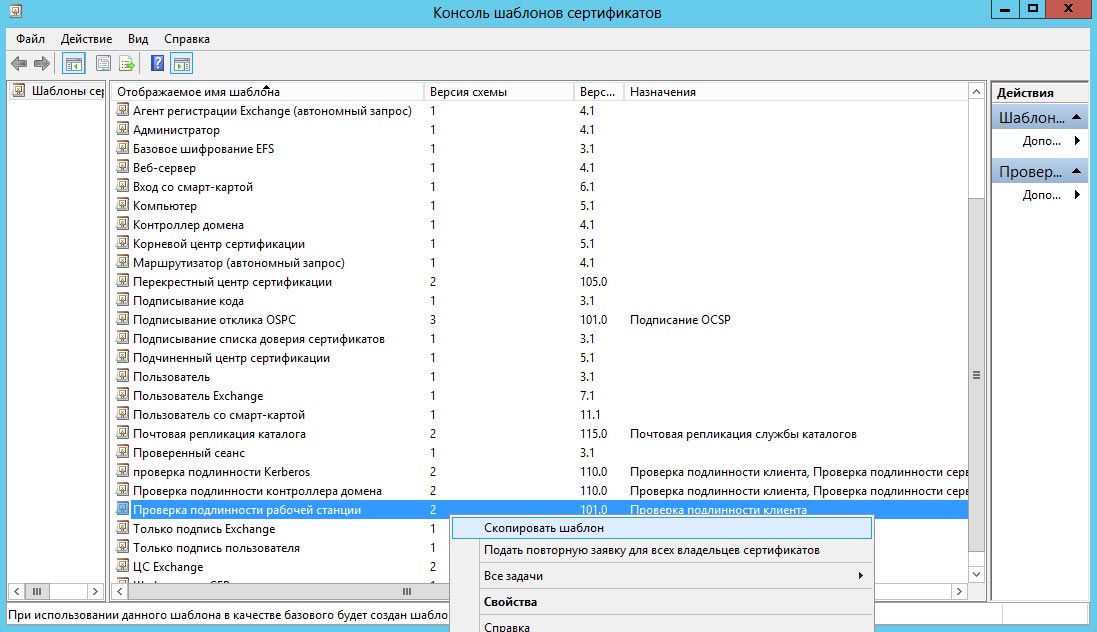

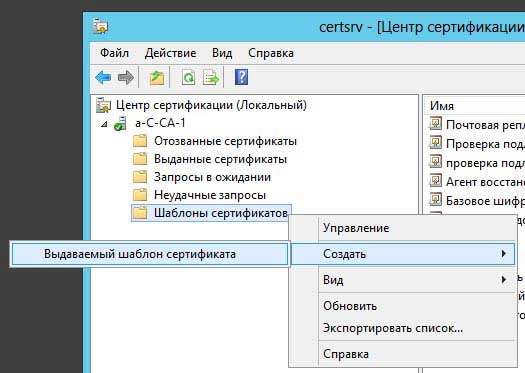

В центре сертификации для создания нового шаблона используется уже существующий «проверка подлинности рабочей станции».

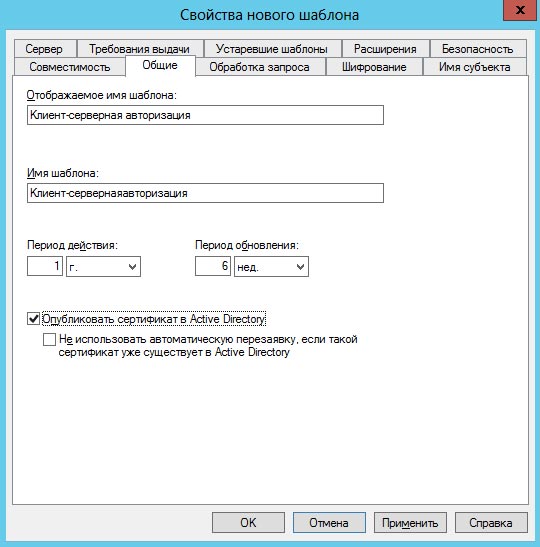

В новом шаблоне вкладка Общие стоит флаг Опубликовать сертификат в Active Directory чтобы он мог быть применен на рабочие станции, а так же указать его имя.

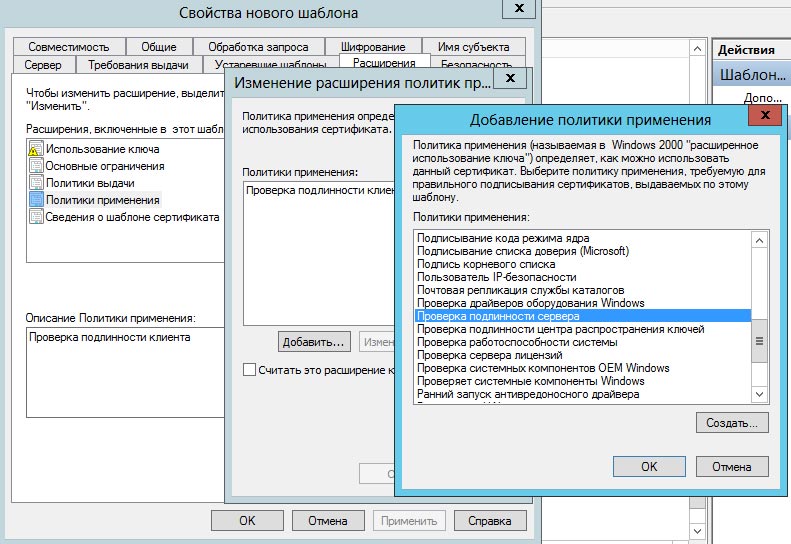

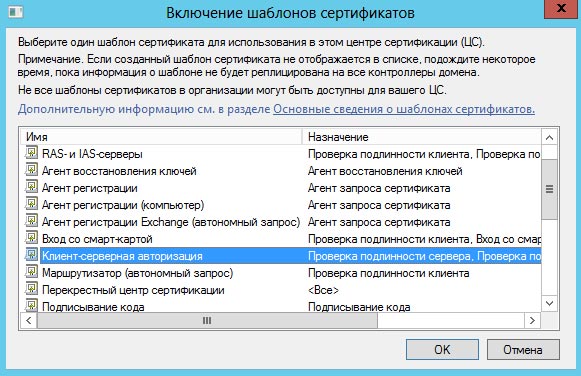

Также нужно указать политику применения сертификатов в вкладке Расширение изменяя «Политики применения» добавить — Проверка подлинности клиента, Проверка подлинности сервера.

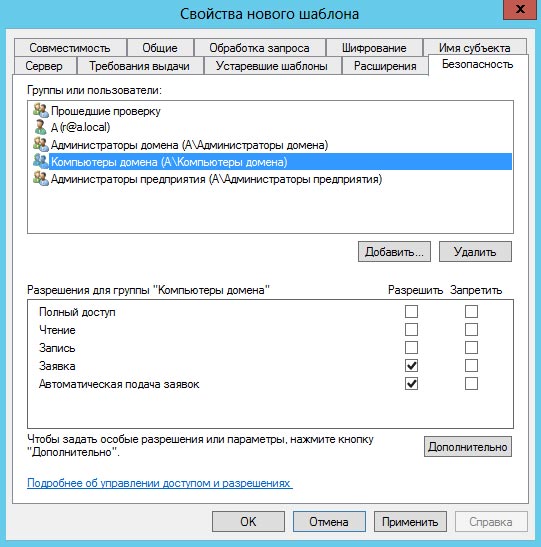

В безопасности нужно обязательно добавить группу Компьютеры домена тк на них будет применен шаблон.

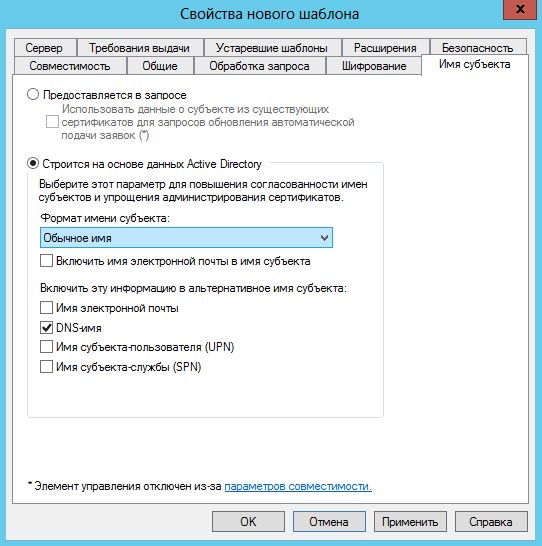

Имя субъекта — на свой вкус, традиционно DNS-имя компьютера.

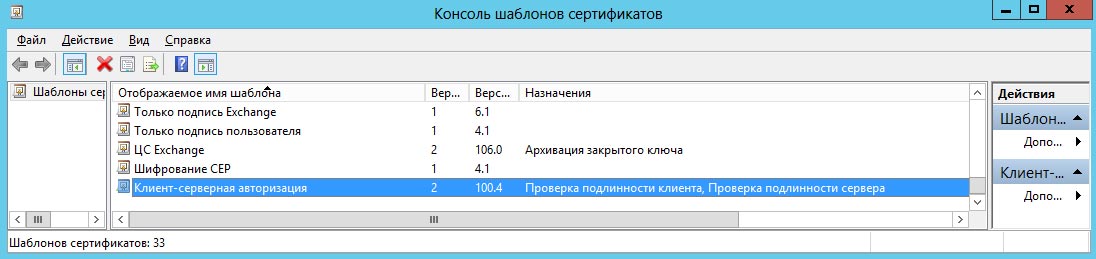

После применения удостовериться что созданный шаблон появился в списке и имеет верное назначение.

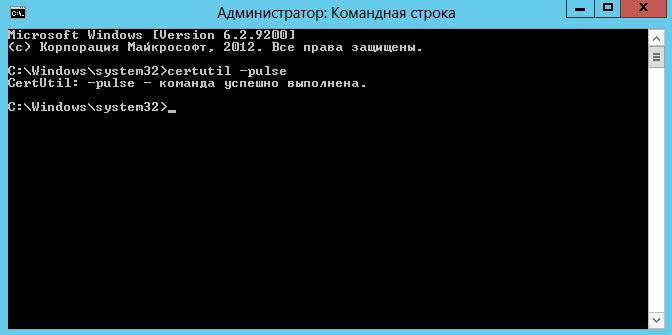

Шаблон создан и применен, но изменения вступят в силу только после перезагрузки операционной системы полностью либо только центра сертификации командой certutil -pulse.

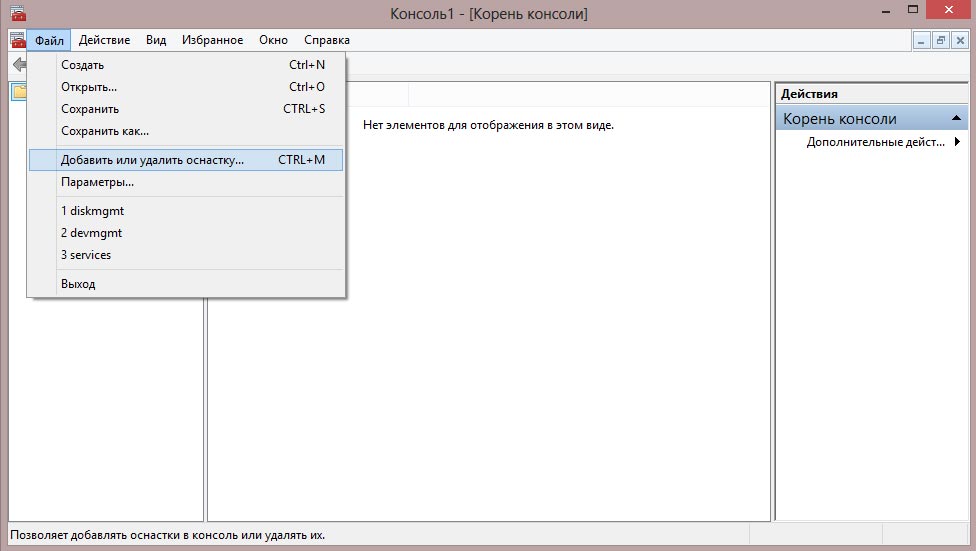

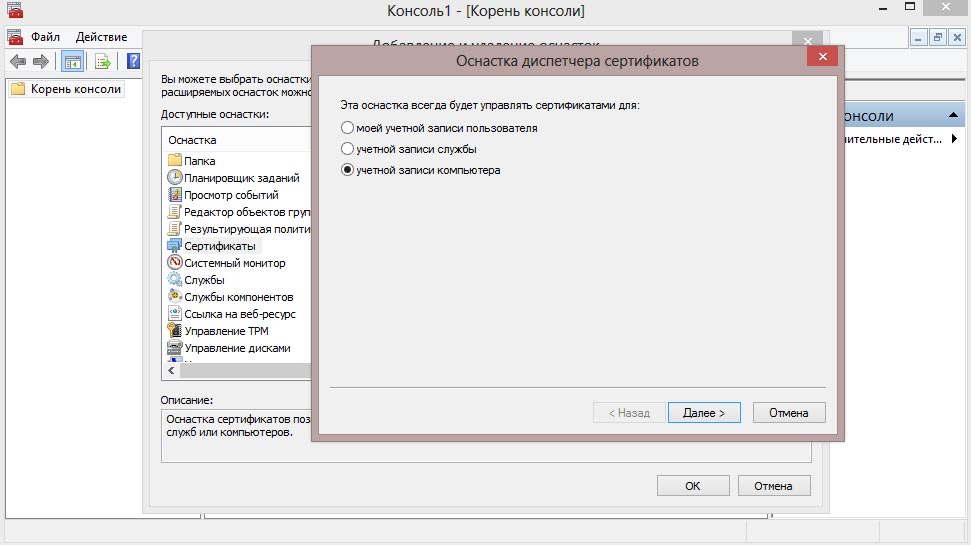

Удостовериться в работоспособности можно на любой рабочей станции входящей в домен и состоящей в подразделении на которое была применена групповая политика. На рабочей станции создать консоль управления mmc (winkey+R, mmc) и добавить оснастку сертификаты на учетной записи компьютера.

Удостовериться в работоспособности можно на любой рабочей станции входящей в домен и состоящей в подразделении на которое была применена групповая политика. На рабочей станции создать консоль управления mmc (winkey+R, mmc) и добавить оснастку сертификаты на учетной записи компьютера.

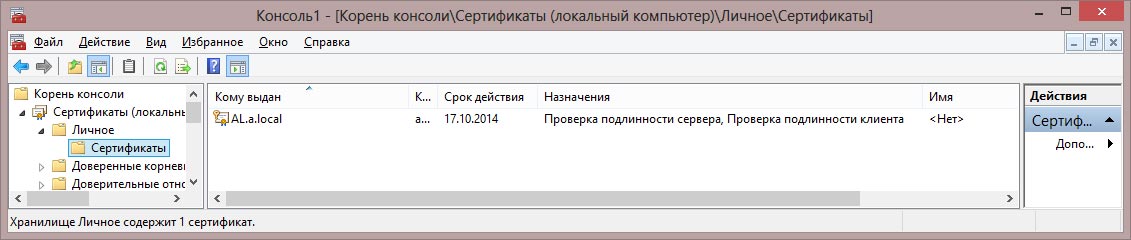

В ней будет выданный сертификат с DNS-именем компьютера. Возможные причины почему его нет — рабочая станция не подпадает под созданную групповую политику, либо в групповой политике стоит фильтр WMI исключающий эту рабочую станцию. Так же возможно групповая политика пока что не применена на рабочую станцию, это можно исправить принудительным получением настроек командой gpupdate /force и перезагрузкой.

В ней будет выданный сертификат с DNS-именем компьютера. Возможные причины почему его нет — рабочая станция не подпадает под созданную групповую политику, либо в групповой политике стоит фильтр WMI исключающий эту рабочую станцию. Так же возможно групповая политика пока что не применена на рабочую станцию, это можно исправить принудительным получением настроек командой gpupdate /force и перезагрузкой.

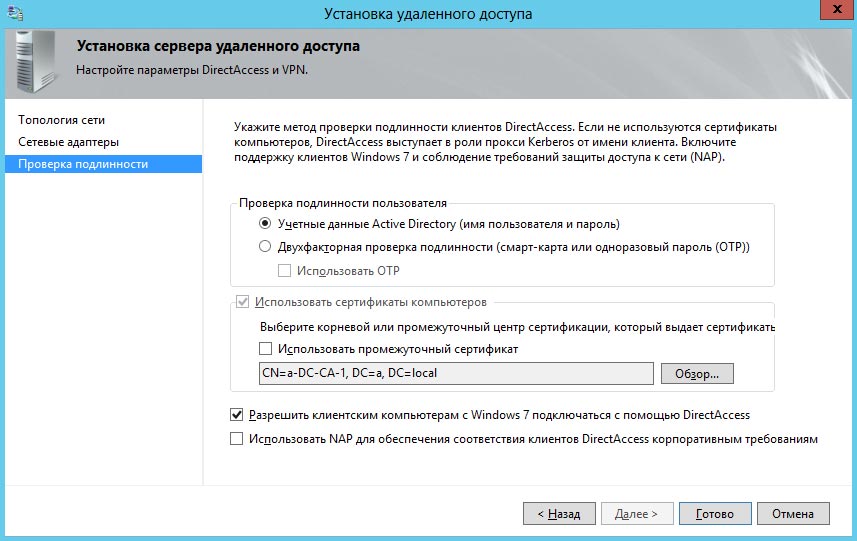

Одно из возможных применений клиент-серверной аутентификации — удаленный доступ по технологии DirectAccess, где в процессе установки для использования на рабочих станциях под управлением Windows 7 нужно использовать сертификаты компьютеров.

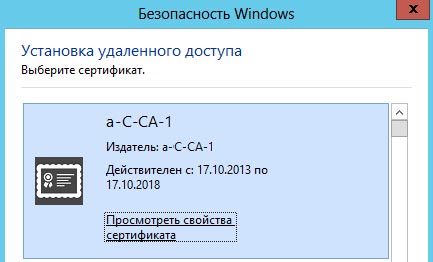

В процессе выбора сертификата крайне важно выбрать сертификат с клиент-серверной аутентификацией. В противном случае очень вероятна безвозвратная утеря управления над службой удаленного доступа к сети DirectAccess. Удостовериться что сертификат именно тот который нужен можно посмотрев свойства выбираемого сертификата.

В процессе выбора сертификата крайне важно выбрать сертификат с клиент-серверной аутентификацией. В противном случае очень вероятна безвозвратная утеря управления над службой удаленного доступа к сети DirectAccess. Удостовериться что сертификат именно тот который нужен можно посмотрев свойства выбираемого сертификата.

PKI Базовая инфраструктура открытых ключей

от

Метки:

Добавить комментарий